Найти все API — важная задача в процессе выстраивания их успешной защиты. Поэтому, имея сведения о структуре своих API, вы уже окажетесь на шаг впереди злоумышленников. А что делать с этой информацией?

Компания Вебмониторэкс ответит на этот и другие вопросы на своем вебинаре 16 мая.

Теорию подкрепит практический кейс заказчика.

О чем расскажем на вебинаре:

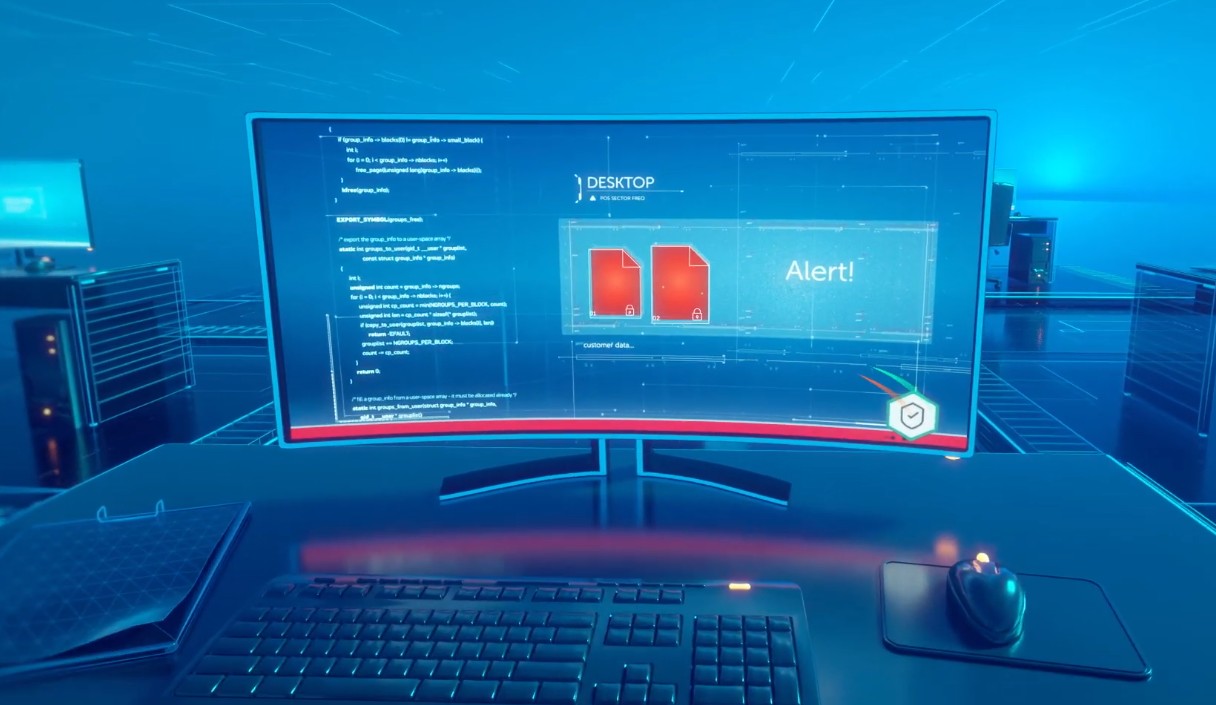

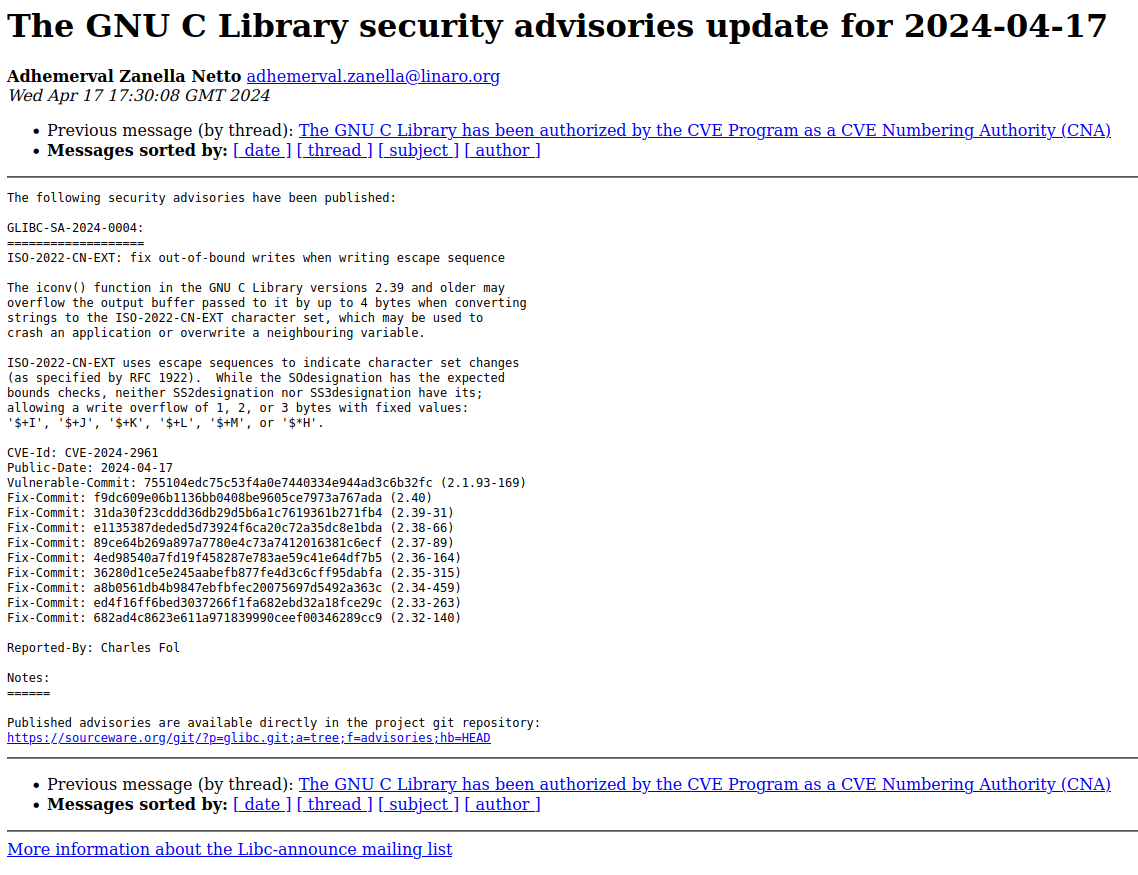

- На что обратить внимание при обеспечении безопасности API в современных условиях. - Изменения в инфраструктуре. Что дальше?

- Защита и управление API. Почему это важно.

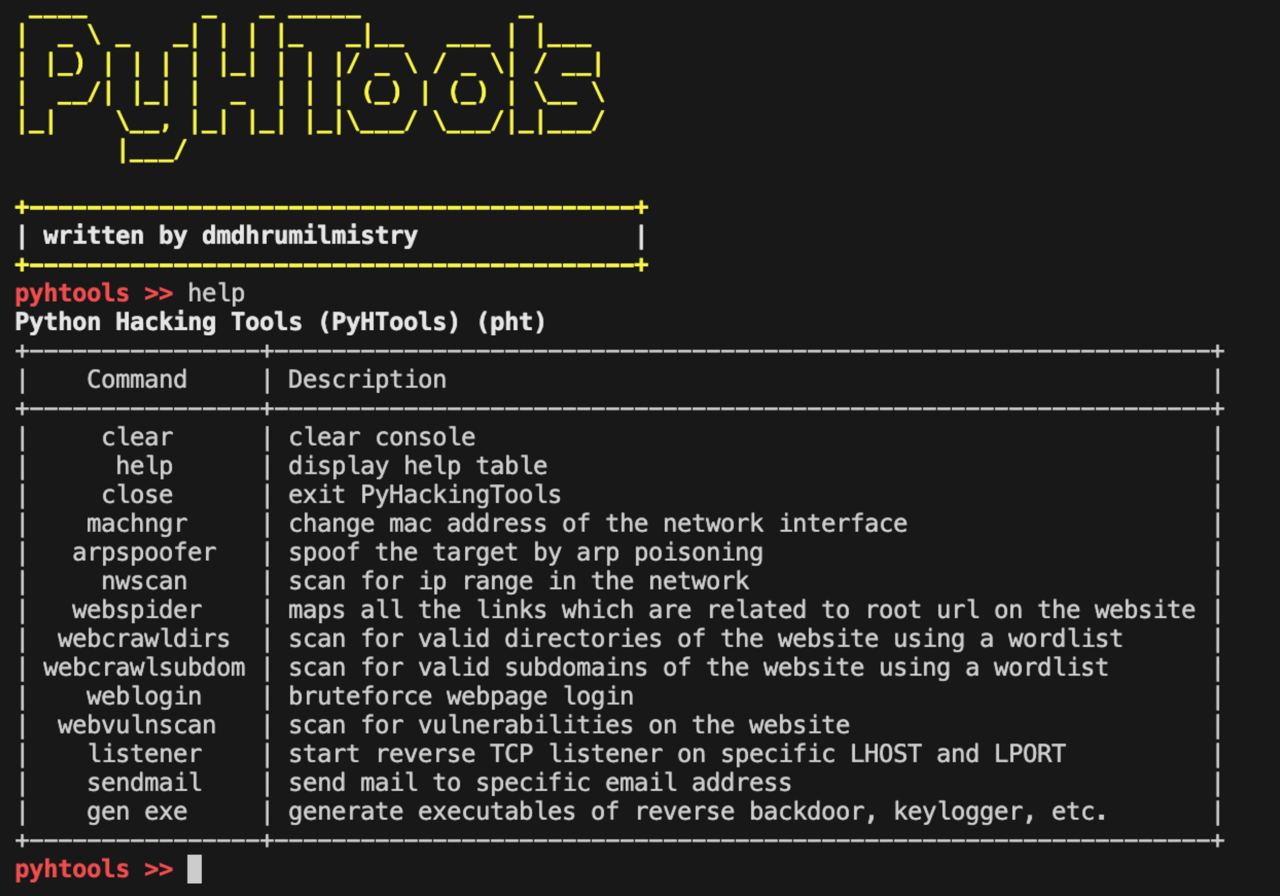

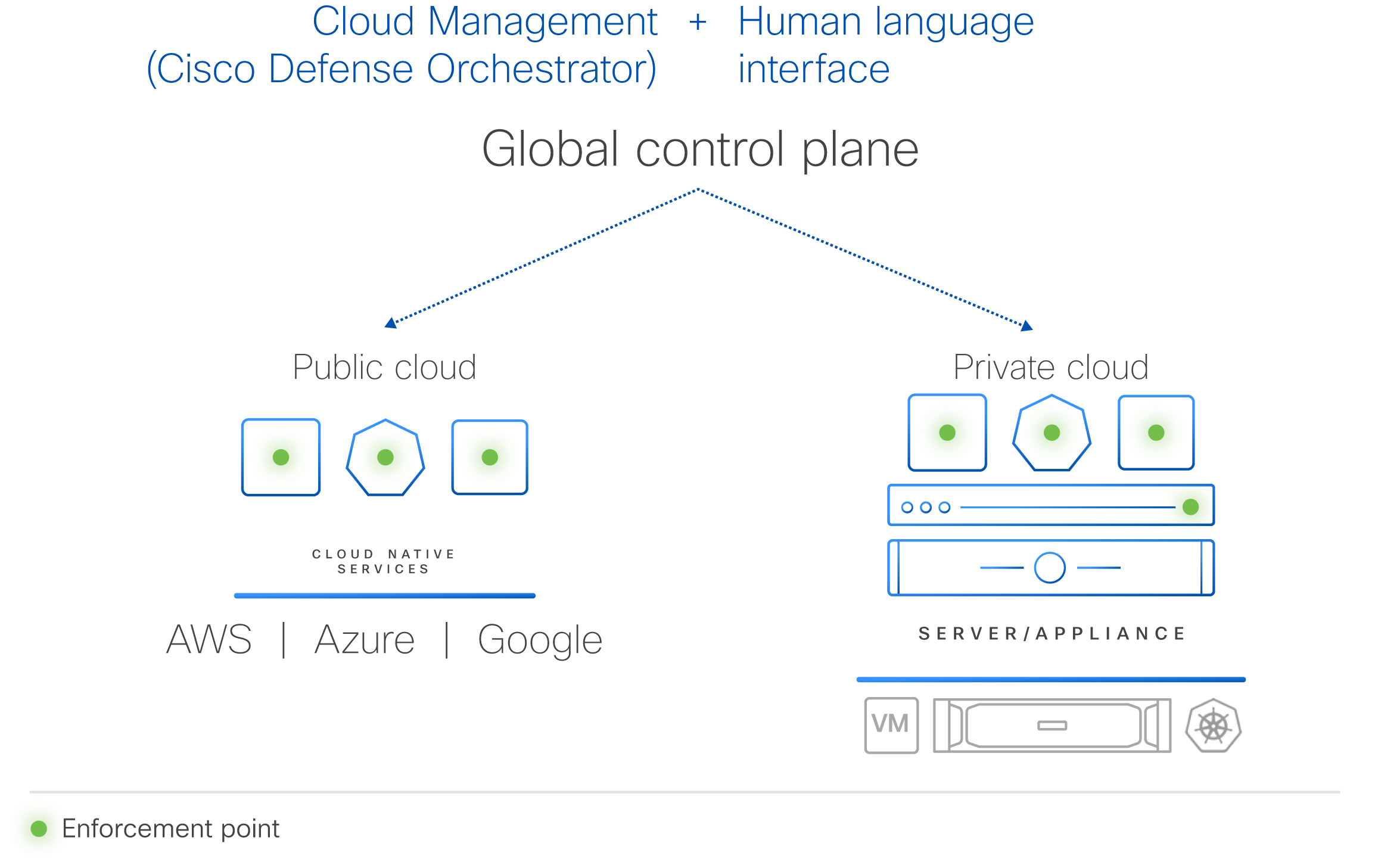

- Подходы по защите API. От зрелости к эффективности: Знать. Защищать. Не допускать. - Реализация на платформе «Вебмониторэкс»: компоненты для защиты и управления API.

Ведущий вебинара — Лев Палей, CISO Вебмониторэкс. Специальный гость — Кирилл Ильин, CISO «СберАвто». Он честно и открыто расскажет о задачах, практике и результатах защиты API в своей компании.

Кому полезно:

- Специалистам, участвующим в разработке критичных для бизнеса веб-приложений

- Руководителям подразделений по информационной безопасности

- Специалистам Application Security

Почему полезно:

- Узнаете о современной концепции управления API

- Увидите пример ее реализации на платформе «Вебмониторэкс»

- Услышите от CISO об успешном опыте защиты и управления API на примере компании «СберАвто»

Регистрируйтесь по ссылке.

Вебинар про защиту API 16 мая в 12:00