Порой случается так что несмотря на то что мы в точности повторяем запрос к сайту из своего любимого HTTP клиента в ответ мы получаем ошибку. Но ведь в браузере запрос проходит! В чём же дело? В этой статье мы с этим разберемся!

Расковырять и понять как работает

Порой случается так что несмотря на то что мы в точности повторяем запрос к сайту из своего любимого HTTP клиента в ответ мы получаем ошибку. Но ведь в браузере запрос проходит! В чём же дело? В этой статье мы с этим разберемся!

В прошлой статье я рассказал что это за платформа, и показал как можно получить данные с неё и как встроить код в стороннее приложение.

Однако, получение данных требует постоянно висящего приложения (на C#), и надо понять что же конкретно оно делает.

Давайте разберёмся как общаться с железом и избавимся от балласта!.. Переписав на Kotlin. Почему Kotlin? Потому что я на нем никогда еще не писал.

Продолжаем серию статей про особенности, применение, плюсы и минусы языков, которые используются в «Криптоните». В этой статье наш инженер департамента инфраструктуры Алексей Косов расскажет про Golang.

Ранее наши разработчики делали обзоры Rust, Scala, JavaScript и Spark.

Помните историю со взломом зубной щётки? А вброс про ботнет из 3 млн щёток? Тема оказалась популярной. Недавно один немецкий энтузиаст Аарон Кристофель (известный под ником atc1441) взломал другую зубную щётку, запустив на ней рикролл, а затем и Doom (а куда же без него)?

Свою историю он рассказал в соцсети X, а кастомную прошивку и OTA-загрузчик выложил на GitHub. Рассказываем подробности этой маленькой забавной истории.

У меня есть дурная привычка: я играю в игры. Впрочем, понятие "играю в игры" довольно своеобразное.

Уже несколько лет как я обзавелся VR платформой от KAT VR. Согласно её внутренней статистики, я прошел на ней около 30 километров и сделал 40к шагов. Статистика, конечно, врёт и сильно, было гораздо, гораздо больше. Однако же да, на ней я играл гораздо меньше времени чем с ней.

Почему никому и никогда не удастся скопировать чужое изделие «в ноль», даже китайцам. И как самим сделать лучше, чем оригинал.

Года полтора назад нас слегка закидали на Хабре тапками за инструкцию по легальному реверс-инжинирингу. Вытаскивайте тапки из-под дивана, сейчас покажем, как реверс-инжиниринг работает на практике. Можно порадоваться: там далеко не все так просто, как вам кажется.

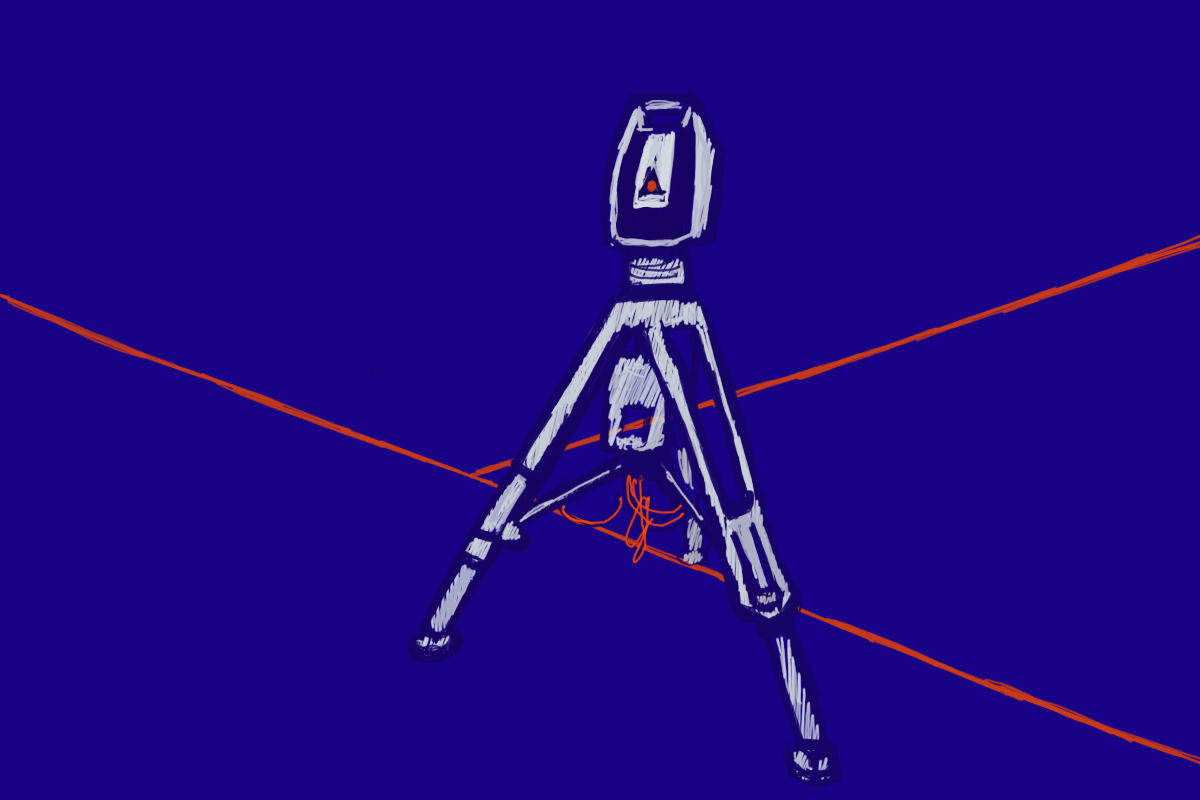

3D-Сканирование как инструмент обратного проектирования.

Как известно, метод обратного проектирования в области машиностроения – это процесс изучения существующих физических объектов для определения их свойств, в зависимости от поставленной задачи. Это может быть как изучение свойств материалов, из которых изготовлен объект, определение их марки, так и снятие размеров объекта, его геометрических параметров.

Когда может появиться необходимость применения реверс-инжиниринга? Я столкнулся с необходимостью создания динамического и статического оборудования в рамках построения цифрового двойника крупного предприятия ГПНС, используя как облака точек цехов, так и различную документацию на оборудование. Ранее необходимость возникала в связи с созданием базы твердотельных моделей отсканированной 3D сканером оснастки деталей разгонных блоков для ее дальнейшего изготовления на станках с ЧПУ.

В данных случаях, 3D модели оборудования создавались мною в различных программных комплексах и в рамках статьи я хотел бы показать один из способов создания 3D модели, используя облака точек и такие программы как Polyworks и Geomagic Design X.

Ежедневно в мире происходят сотни тысяч киберпреступлений, некоторые из них совсем незначительные, например, когда любопытный школьник устроил DDoS-атаку на сайт своей школы и вызвал кратковременные сбои в его работе, а некоторые из них насколько глобальны, что даже представить сложно. Скажем, недавно злоумышленники получили доступ к серверам компании, занимающейся пуском ракет в космос, утащили секретные чертежи и ушли совершенно невредимыми.

А ведь именно безнаказанность порождает вседозволенность, и сегодня мы поговорим об одной неуловимой хакерской группировке, которая продолжает совершать преступления уже 14 лет подряд.

Ежедневно в мире происходят сотни тысяч киберпреступлений, некоторые из них совсем незначительные, например, когда любопытный школьник устроил DDoS-атаку на сайт своей школы и вызвал кратковременные сбои в его работе, а некоторые из них насколько глобальны, что даже представить сложно. Скажем, недавно злоумышленники получили доступ к серверам компании, занимающейся пуском ракет в космос, утащили секретные чертежи и ушли совершенно невредимыми.

А ведь именно безнаказанность порождает вседозволенность, и сегодня мы поговорим об одной неуловимой хакерской группировке, которая продолжает совершать преступления уже 14 лет подряд.

С 21 по 24 ноября 2023 года прошел Standoff 12 — международные киберучения по информационной безопасности, на которых команды «красных» (атакующих белых хакеров) исследуют защищенность IT-инфраструктуры виртуального Государства F. Синие же команды (защитники) фиксируют эти атаки, а иногда даже отражают.

Атакующие пытались перехватить управление спутником, украсть данные клиентов банка или скомпрометировать систему управления дорожным движением; в общей сложности можно было воплотить в жизнь 137 атак и недопустимых событий. Всего было развернуто семь отраслевых сегментов: шесть офисов Государства F и один офис со сборочной инфраструктурой Positive Technologies.

$ cc helloworld.c и загрузить код в часы.

Маленький спойлер: далее речь пойдёт только об инверторных сварочных аппаратах для сварки электродом. Иные виды сварки затрагивать не будем.

Приветствую, читатели. Не так давно в сети была обнаружена новая версия вымогателя BlackCat, и на этот раз злоумышленники начали использовать передовой инструмент под названием Munchkin. Он позволяет вредоносу развертываться из виртуальной среды на другие сетевые устройства. Теперь эта Кошка способна шифровать не только удаленные сетевые ресурсы через протокол SMB, но и ресурсы Common Internet File System (CIFS).

Исследовательская лаборатория по кибербезопасности Palo Alto Networks впервые обнаружила обновленный инструментарий Черной Кошки. По их словам, теперь вымогатель распространяется через ISO-файлы Linux и Windows. Когда жертва устанавливает образ в виртуальную среду (WMware, VirtualBox или другие), срабатывает ранее упомянутый Munchkin. В этой цепочке он является одновременно и дроппером и трояном удаленного доступа (RAT). Вшитый вредонос загружает в систему BlackCat, а после распространяет его и на удаленные сети.

Поиск ошибок в программах дело творческое и интересное. Чаще всего мы ищем ошибки в своём коде, чтобы его починить. Кто-то может искать ошибки в чужом коде, чтобы его сломать или поучастовать в баунти-программе.

А вот где именно искать ошибки? Какие функции тестировать? Хорошо, если программа полностью ваша. Но что если вы занимаетесь тестированием, а эти программисты постоянно придумывают что-то новое? Никаких рук не напасёшься.

Большой хабросалют всем! С вами на связи я, Ксения Наумова, и мой коллега Антон Белоусов. Мы работаем в компании Positive Technologies, в отделе обнаружения вредоносного ПО.

В декабре 2023 года, в ходе постоянного отслеживания новых угроз ИБ, изучая в PT Sandbox и других песочницах вредоносные образцы и генерируемый ими трафик, мы обнаружили подозрительное сетевое взаимодействие, с которого наше дальнейшее исследование и началось. Надо сказать, обратили мы внимание на это еще и благодаря внезапно увеличившемуся количеству похожих семплов. Сами злоумышленники, видимо призрачно надеясь на убедительность, назвали в коде свой троян удаленного действия SafeRAT, с именованием которого мы, конечно, не согласны, но довольно спойлеров! Ниже мы постарались детально описать вредонос, который ранее исследователям не встречался, чтобы показать его НЕбезопасность.

Большой хабросалют всем! С вами на связи я, Ксения Наумова, и мой коллега Антон Белоусов. Мы работаем в компании Positive Technologies, в отделе обнаружения вредоносного ПО.

В декабре 2023 года, в ходе постоянного отслеживания новых угроз ИБ, изучая в PT Sandbox и других песочницах вредоносные образцы и генерируемый ими трафик, мы обнаружили подозрительное сетевое взаимодействие, с которого наше дальнейшее исследование и началось. Надо сказать, обратили мы внимание на это еще и благодаря внезапно увеличившемуся количеству похожих семплов. Сами злоумышленники, видимо призрачно надеясь на убедительность, назвали в коде свой троян удаленного действия SafeRAT, с именованием которого мы, конечно, не согласны, но довольно спойлеров! Ниже мы постарались детально описать вредонос, который ранее исследователям не встречался, чтобы показать его НЕбезопасность.

К одному очень дорогому оборудованию для работы управляющей программы нужен аппаратный ключ с зашитой датой, указывающей, когда право использования оборудования кончается. За ключи исправно платили заграничному вендору, но после санкций это стало невозможным и оборудование стало простаивать. Важно, что интернет не использовался для активации ключа. Значит всё необходимое в ключ зашито. Если корпус ключа открыть, то видна одна микросхема FT232R с небольшой обвязкой.

Задача: Сделать так, чтобы можно было пользоваться оборудованием. Дистрибутив софта, требующего ключ, есть. Работает он под Windows. Просроченный ключ есть. Оборудованию около 10 лет.

Ниже описан путь решения со всеми ошибками.