На сегодняшний существует множество различных алгоритмов шифрования, с различными принципами работы. В рамках этой статьи мы будем разбираться в режимах работы блочных шифров.

User

На сегодняшний существует множество различных алгоритмов шифрования, с различными принципами работы. В рамках этой статьи мы будем разбираться в режимах работы блочных шифров.

Некоторое время назад я написал статью, посвященную использованию дистрибутива Remnux для задач реверс инжиниринга. В этой статье мы посмотрим еще несколько инструментов, которые входят в состав данного дистрибутива.

Для того, чтобы затруднить анализ вредоносных файлов злоумышленники часто используют различные алгоритмы шифрования. При этом могут использовать как достаточно сложные (промышленные) алгоритмы шифрования, так и простые побитовые операции, такие как циклические сдвиги ROL/ROR и XOR по однобайтовому ключу. Вскрыть сложное шифрование с помощью инструментов автоматизации вряд ли возможно, а вот попробовать подобрать ключ для однобайтовой операции вполне возможно.

И в этом нам поможет REMnux. В состав дистрибутива входит утилита XORSearch. Эта программа предназначена для поиска заданной строки в двоичном файле с кодировкой XOR, ROL, ROT или SHIFT. Двоичный файл с кодировкой XOR - это файл, в котором некоторые (или все) байты были преобразованы в XOR с постоянным значением (ключом). Файл, закодированный ROL (или ROR), имеет свои байты, повернутые на определенное количество бит (ключ).

Анализатор пакетов Wireshark является мощным инструментом как для сбора, так и для анализа трафика. Ранее мы уже рассматривали использование Wireshark для работы с пакетами DNS. В этой статье мы рассмотрим различные приемы гибкой настройки данного инструмента для того, чтобы сделать работу с ним более удобной и эффективной.

Настройки Wireshark спрятаны в разделе Edit -> Preferences… Здесь нам доступно множество различных настроек и подробно останавливаться на каждой мы не будем. В разделе Appearance мы можем указать различные настройки для визуального отображения: шрифты, используемые цвета, сохранение размеров и расположения основного окна и многое другое.

Сегодня мы поговорим о реверс инжиниринге, но не о реверсе софта, а о реверсинге железа. Как следует из термина, реверс-инжиниринг (обратная разработка) - это процесс разборки спроектированного продукта или устройства на его элементарные инженерные компоненты. Мотивация для такого действия может быть различной: от конкурентного анализа и выявления нарушений патентных прав до восстановления дизайна проекта, исходный код которого утерян. Тем не менее, все они включают в себя необходимость или желание понять, как был создан продукт или устройство. Слово “как” здесь используется в самом широком смысле, включая вопросы о том, “что было использовано для его создания”, “где находится каждый элемент”, “когда происходят определенные события” и т.д.

Реверс-инжиниринг в мире электроники может принимать самые разные формы: от программного обеспечения до аппаратного обеспечения, от "черного ящика" до интрузивного использования. Реверс-инжиниринг аппаратного обеспечения может быть таким же простым, как разборка изделия для идентификации внутренних компонентов и схем платы, или таким же сложным, как извлечение полупроводниковых схем и тестирование на месте.

В предыдущей статье мы говорили о том, как можно подключить к Wazuh стандартные источники, идущие, что называется, «из коробки». С ними все относительно просто: выполняем действия, представленные в инструкции по подключению Wazuh на источнике, выполняем необходимые правки на стороне агента и все должно начать работать без проблем.

Однако, в реальности все бывает не так просто. Во многих организациях есть самописное или сильно кастомизированное ПО, логи с которых SIEM не умеет нормализовывать. То есть по факту он просто незнаком с данным видом источников. Если такой нестандартный источник передает события по Syslog, то в SIEM, скорее всего, мы увидим событие практически в сыром виде. То есть поля, которые обычно заполняются при нормализации, в данном случае не будут заполнены.

В этой статье мы поговорим о том, что можно сделать средствами Wazuh для нормализации событий с таких источников.

Анализ сетевого трафика является важной задачей, решение которой требуется различным специалистам. Так, специалистам по информационной безопасности необходимо анализировать трафик на наличие подозрительных пакетов, вирусного трафика, сканирования портов, перебора паролей и т. п. Также безопасникам может потребоваться анализировать исходящий трафик на наличие конфиденциальных данных, например, в случае, если в организации используется режим коммерческой тайны. Ну а кроме этого, трафик в автоматическом режиме анализируют системы обнаружения/предотвращения вторжений.

Сетевикам необходимо анализировать трафик для выявления различных аномалий: полуоткрытых соединений, ретрансмитов, потерь пакетов.

В сегодняшней статье мы начнем знакомиться с универсальной и высокопроизводительной кластерной вычислительной платформой Apache Spark, научимся разворачивать данное решение и выполнять простейшие программы. При обработке больших объемов данных скорость играет важную роль, так как именно скорость позволяет работать в интерактивном режиме, не тратя минуты или часы на ожидание. Spark в этом плане имеет серьезное преимущество, обеспечивая высокую скорость, благодаря способности выполнять вычисления в памяти.

Утилита Tcpdump знакома любому сетевому администратору, с ее помощью мы собираем трафик для последующего анализа. Типичная история – собираем траффик, приходящий на нужный интерфейс и затем уже анализируем его Wireshark. Подход практичный, ведь Wireshark Действительно очень мощный и полезный инструмент и о нем мы напишем еще не одну статью, но сегодня речь пойдет про Tcpdump. Не секрет, что утилита Tcpdump не интерпретирует протоколы прикладного уровня, ограничиваясь работой с транспортным уровнем. Однако, в этой статье мы рассмотрим различные варианты использования утилиты Tcpdump для более глубокой фильтрации трафика.

Итак, Tcpdump - утилита UNIX, позволяющая перехватывать и анализировать сетевой трафик, проходящий или приходящий через компьютер, на котором запущена данная программа.

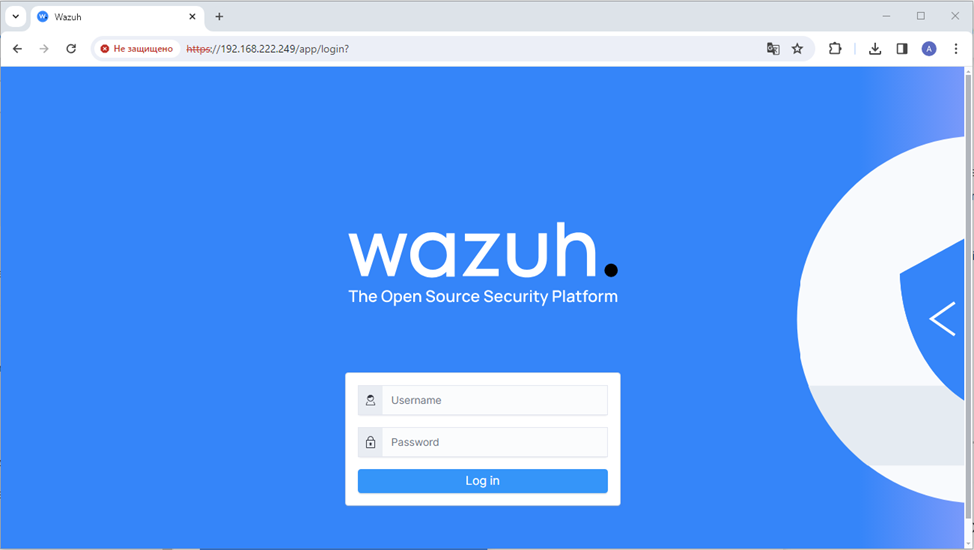

В первой статье мы начали рассмотрение решения с открытым кодом Wazuh. Мы развернули систему в конфигурации All In One, то есть все компоненты находятся на одном узле. В этой статье мы продолжим настройку нашего SIEM. Конечно, после установки он уже не совсем бесполезен, так как он собирает события из операционной системы, на которой развернут, поэтому если вы зашли в консоль и увидели какие-то алерты то в общем это нормально, так как события уже собираются, прав ила корреляции отрабатывают и алерты создаются. Но при промышленном использовании нам естественно необходимо подключать другие узлы в качестве источников событий. Этим мы сегодня и займемся.

Эффективное обеспечение информационной безопасности невозможно без знания основ законодательства в области информационных технологий. В этой статье мы рассмотрим так называемые компьютерные статьи уголовного кодекса. При этом, мы не будем погружаться в юридические тонкости и ньюансы, а попробуем простым языком с примерами разобраться за что и как наказывают за те или иные правонарушения.

Для начала давайте посмотрим о каких статьях УК идет речь:

Тема SIEM решений с открытым исходным кодом постоянно проявляется на просторах сети. Одних интересуют SIEM системы как таковые, и хочется разобраться в решениях данного класса, но при этом не хочется связываться с тяжелыми и запредельно дорогими коммерческими SIEM. Другие не уверены, что им вообще нужен SIEM. Третьи хотят уйти с иностранных, не поддерживаемых официально в России решений. И наконец, множество организаций не располагают достаточным бюджетом для того, чтобы закупить коммерческий SIEM (не забываем, что помимо лицензий на SIEM нам потребуется еще потратиться на лицензии на поддержку и существенно вложиться в железо).

О системе с открытым кодом Wazuh в русскоязычном интернете написано не так много статей и в большинстве своем они носят общий, описательный характер и не погружаются в технические особенности развертывания и эксплуатации данного решения.

Этой статьей мы начинаем цикл посвященный работе с Wazuh. Сегодня мы рассмотрим различные варианты развертывания Wazuh, а в последующих статьях поговорим о подключении источников под управлением Linux и Windows, о работе с правилами корреляции и другими основными моментами, связанными с использованием данного решения в качестве SIEM.

В предыдущей статье мы начали рассматривать использование анализатора пакетов Wireshark для работы с DNS. В этой мы продолжим рассмотрение данной темы и поговорим о рекурсии DNS. Здесь принцип обмена пакетами будет немного сложнее, потому что помимо обмена DNS пакетами между клиентом и сервером будет также обмен с авторитетным DNS сервером.

Система разрешения доменных имен имеет иерархическую структуру и все DNS-cepвepы должны быть в состоянии связываться друг с другом, чтобы получать ответы на запросы, отправляемые клиентами. И совершенно очевидно, что локальный DNS сервер не может знать информацию об узлах во всех доменных зонах. Тогда в дело вступает рекурсивный DNS сервер.

Приманивание является одним из распространенных способов выявления активностей злоумышленников. Решения класса honeypot (горшочек с мёдом) это ресурс, представляющий собой приманку для злоумышленников. На практике это как правило специальное приложение, эмулирующее наличие уязвимых сервисов на открытых портах. Это может быть веб сервер, база данных, файловый ресурс и т.п. Основная задача honeypot это привлечение внимания злоумышленника для того, чтобы, во-первых, заставить его тратить время на взлом не представляющих реальной ценности ресурсов, во-вторых, с помощью приманки нам легче обнаружить хакера и принять защитные меры до того, как он начнет ломать реальные ресурсы, и в-третьих, с помощью honeypot мы может собирать информацию об используемых злоумышленниками методах взлома.

Однако, приманки должны не просто эмулировать уязвимые системы, они должны также сообщать обо всех действиях, выполняемых злоумышленником. Как правило, на практике все сколько-нибудь значимые действия атакующих фиксируются в журналах событий.

При этом фиксируется время, команды, введенные злоумышленником, IP адреса с которых выполнялось подключение, имена пользователей, пароли и другая информация, используемая для взлома. Конечно, лучше всего пересылать все зафиксированные события в SIEM для последующего анализа.

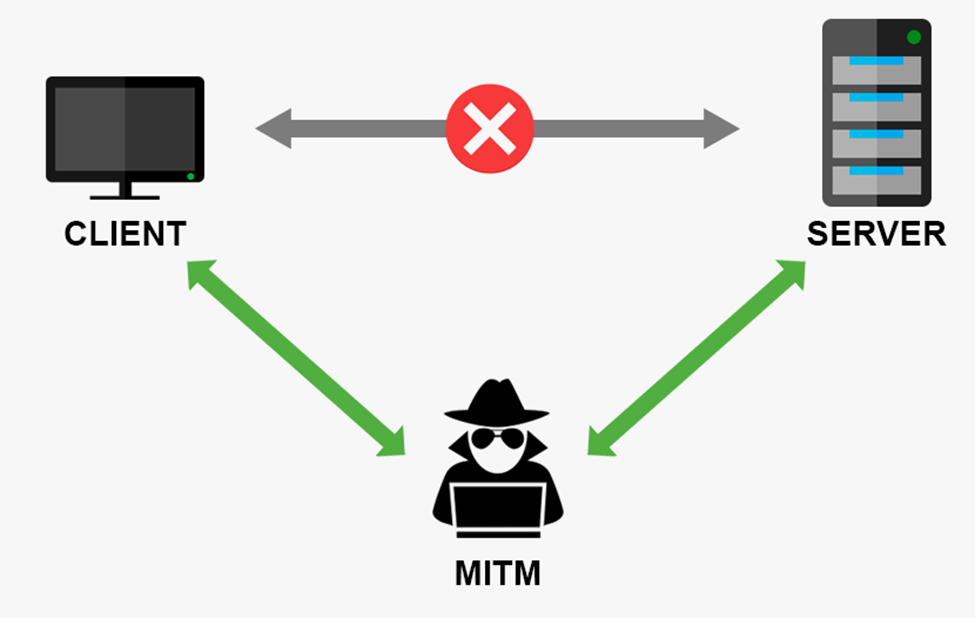

Утечки данных являются одной из главных проблем современного мира ИТ. Персональные данные, конфиденциальная информация, коммерческая тайна а иногда и что-то более секретное периодически у кого-нибудь утекает и всплывает на просторах Даркнета, телеграмм каналах для пробива и прочих полезных сомнительных ресурсах.

При этом, уже не одно десятилетие существуют системы предотвращения утечек (DLP). Но прежде, чем идти дальше и говорить о проблемах внедрения DLP, давайте правильно расшифруем данную аббревиатуру. DLP это Data Leak Prevention, предотвращение утечек информации. Можно встретить расшифровку Data Loss Prevention – то есть предотвращение потери информации. Однако, потеря информации и ее утечка - это немного разные вещи. При потере информации она совершенно необязательно становится доступной посторонним, в то время как утечка информации однозначно определяет получение доступа к ней посторонних.

Так шифровальщик может только зашифровать файлы, в результате чего информация может быть потеряна, но не украдена. И наоборот, утечка информации посредством копирования не ведет к ее потере.

Но это было лишь небольшое лирическое отступление. Вернемся непосредственно к DLP системам.

Устройства интернета вещей в последнее десятилетие получили широкое распространение. Их используют и в системах умного дома и в более важных промышленных системах. При этом, массовое развертывание приводит к угрозам безопасности, последствия которых растут с увеличением количества развернутых устройств. Злоумышленники могут легко скомпрометировать незащищенные устройства и использовать их не по назначению в неблаговидных целях.

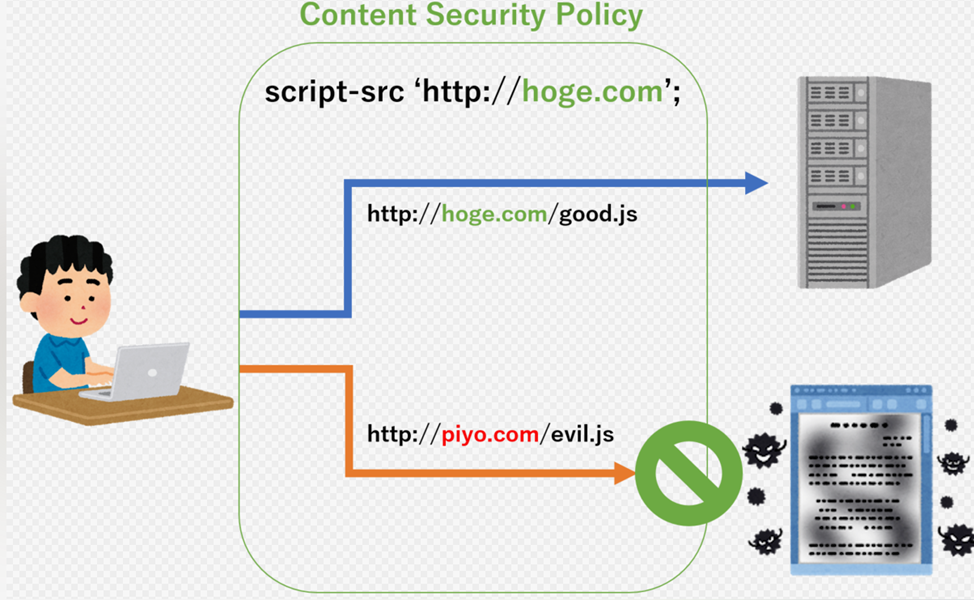

Различные компоненты фронтенда традиционно являются вотчиной веб разработчиков и дизайнеров и они не всегда задумываются о безопасности контента. В этой статье я предлагаю поговорить о безопасности CSS.

Для начала вспомним, что такое кросссайтскриптинг (CSS). XSS это тип атаки на веб-ресурсы, заключающийся во внедрении в выдаваемую сайтом страницу произвольного кода (который будет выполнен на компьютере пользователя при открытии им этой страницы) и взаимодействии этого кода с веб-сервером злоумышленника.

В течение нескольких лет современные браузеры, такие как Chrome или Firefox, пытались защитить пользователей веб-приложений от различных атак, в том числе XSS. Они делали это с помощью XSS-фильтров, которые во многих случаях позволяли им блокировать такие атаки. Однако эти фильтры оказывались все менее и менее эффективными, и браузеры, такие как Chrome, постепенно отключают их в поисках альтернативных методов защиты. Принцип работы XSS-фильтров довольно прост. Когда ваш веб-браузер отправляет запрос на веб-сайт, его встроенный фильтр межсайтовых сценариев проверяет, есть ли в запросе исполняемый JavaScript, например, блок <script> или HTML-элемент со встроенным обработчиком событий. Также проверяется, есть ли исполняемый JavaScript в ответе от сервера

Теоретически это должно хорошо работать, но на практике это легко обойти, и также нет защиты на стороне клиента от XSS-атак.

Давайте посмотрим, как можно украсть конфиденциальные данные с помощью каскадных таблиц стилей (CSS).

Про SQL-инъекции написано огромное количество статей. Все знаю про пресловутые ‘ OR 1 = 1 и аналогичные конструкции, но далеко не все реализовывали их на практике. В этой статье мы разберем на практике некоторые способы реализации SQL-инъекций на примере уязвимого сайта.

Статья предназначена для тех, кто хочет на практике разобраться с тем, что такое SQL-инъекции.

Облачные сервисы в последние годы пользуются большой популярностью. Преимущества всем хорошо известны — это экономия на закупке и сопровождении оборудования, лицензиях, персонале и т.д. Если у нас разворачивается инфраструктура с нуля, то ситуация несколько проще. Мы можем сразу развернуть наши сервисы в облаках и дальше уже тестировать их работу. Конечно, здесь тоже можно столкнуться с различными трудностями, но по крайней мере при создании инфраструктуры с нуля нам не требуется выполнять миграцию.

Совсем другая история, когда у нас уже имеется некоторый набор сервисов, функционирующий на железе, и мы хотим перевести их в облака. Тогда всё становится значительно веселее, так как при миграции можно столкнуться с массой сюрпризов.

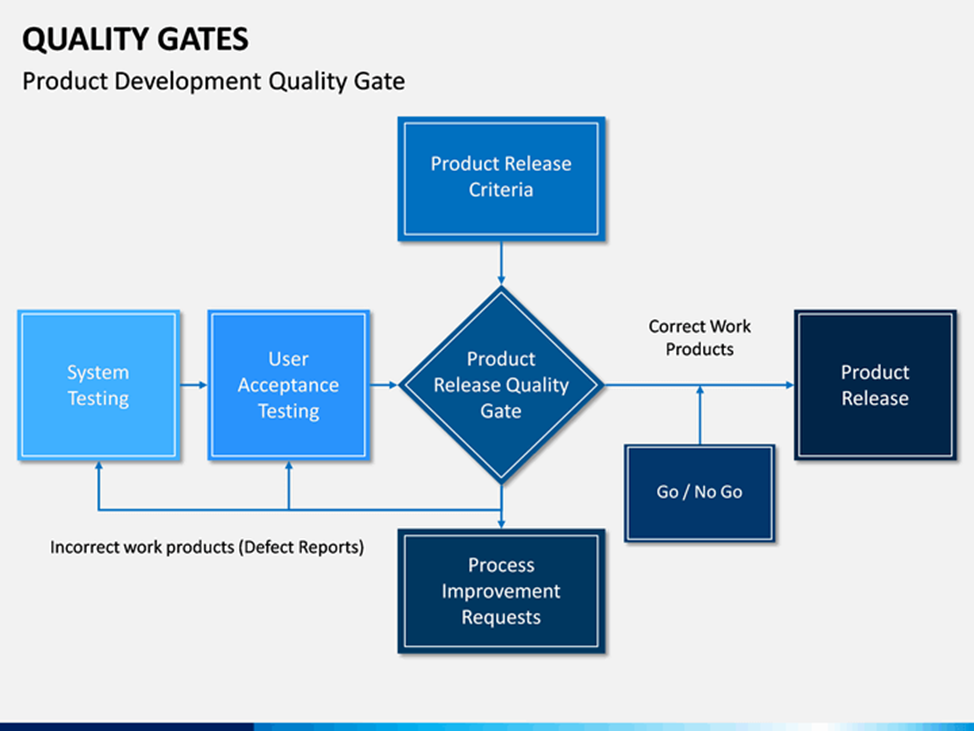

Понятие Quality Gate (дословно ворота качества), предполагает автоматические проверки качества, которые устанавливают пороговые значения для продвижения продукта по конвейеру разработки CI/CD.

Использование принципа Quality Gates помогает решать проблемы в коде на ранних этапах, до того, как он обрастёт зависимостями. Так, в частности выявив ошибки в коде на начальных этапах разработки мы потратим меньше времени на тестирование исправленного варианта кода, что в конечном итоге позволит снизить общие расходы на разработку.

Quality Gate также можно назвать контрольными точками качества, и именно это понятие мы и будем дальше использовать.

Итак, контрольные точки качества - это промежуточные этапы цикла реализации проекта. И хотя, контрольные точки качества необходимы для создания высококачественного программного обеспечения, многие специалисты не совсем правильно понимают принципы работы данного механизма проверки кода. Давайте попробуем разобраться, что из себя представляют контрольные точки качества и чем они могут помочь QA при тестировании качества кода.

Прежде всего, контроль качества - это любая проверка, которая может остановить поставку продукта, если она не пройдена.

Для эффективной работы любой операционной системы необходимо вести мониторинг ее состояния, для того, чтобы своевременно выявлять проблемы и узкие места в производительности. Еще лучше лучше, когда такой мониторинг ведется в автоматическом режиме, с помощью скриптов.

В операционных системах семейства Windows для автоматизации выполнения задач мониторинга лучше всего использовать Powershell. И далее в этой статье мы рассмотрим несколько полезных скриптов, которые могут упростить мониторинг состояния различных компонентов ОС.

Начнем с мониторинга состояния сетевых портов и взаимодействующих с ними процессов.